عملیات جاسوسی سایبری ZooPark

خلاصه: ZooPark یک عملیات جاسوسی سایبری است که از سال 2015 بر روی خاورمیانه متمرکز شده است. عوامل تهدید پشت این عملیات، دستگاههای اندرویدی را با استفاده از چندین نسل بدافزار آلوده میکنند. یکی از اصلیترین راههای توزیع ZooPark کانالهای تلگرامی بودهاند. توصیه میکنیم که برنامههای اندرویدی را فقط از وبسایتهای رسمی توزیع برنامههای اندرویدی دریافت کنید، و به کانالهای تلگرامی و گروهها اعتماد نکنید، همچنین از نسخهی رسمی تلگرام استفاده کنید، چراکه افراد سودجو با توسعهی برنامههای مخرب تحت عنوان تلگرام و به بهانههای مختلف قصد نفوذ به سیستمهای شما را دارند.

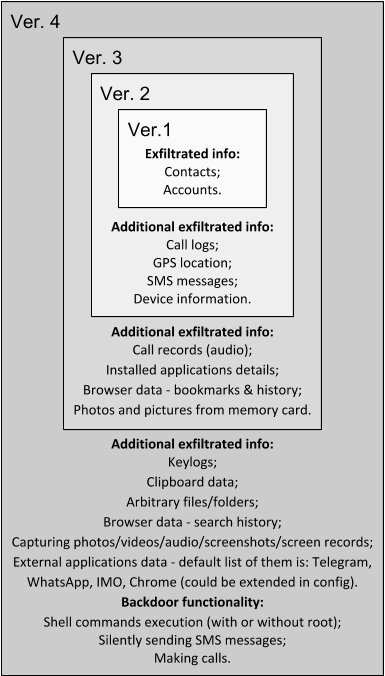

ZooPark یک عملیات جاسوسی سایبری است که از سال 2015 بر روی خاورمیانه متمرکز شده است. عوامل تهدید پشت این عملیات، دستگاههای اندرویدی را با استفاده از چندین نسل بدافزار آلوده میکنند. محققان این بدافزارها را از V1-V4 برچسبگذاری کردهاند، که V4 آخرین نسخهی پیاده شده در سال 2017 است.

از نظر فنی ZooPark سیر تکاملی قابل توجهی دارد: از نسخههای اول و دوم خیلی پایهای، تا نسخهی سوم که یک جاسوسافزار تجاری بود و چهارمین نسخه که یک جاسوسافزار پیچیده است.

آخرین نسخهی این بدافزار بسیار جالب توجه است و نشاندهندهی یک جهش بزرگ از کدی با عملکرد ساده به یک نرمافزار بسیار پیچیده است.

کسپراسکی با توجه به بدافزار استفاده شده در حملات، عملیات گذشتهی این گروه را به 4 دوره تقسیم کرده است:

فاز 1 (2015)

مهاجمان یک بدافزار بسیار ساده را که فقط قادر به انجام دو کار بود، پیادهسازی کردند: دزدیدن جزئیات حسابهای کاربری ثبت شده روی دستگاه قربانی ، دزدیدن مخاطبان. در این مرحله، مهاجمان سعی کردند تا برنامهی خود را بهعنوان برنامه رسمی تلگرام مخفی کنند.

فاز 2 (2016)

اپراتورهای ZooPark قابلیتهای بدافزارشان را بهبود بخشیدند. اضافه شدن ویژگیهای جدید نشان میدهد که این بدافزار بهعنوان نرمافزار جاسوسی مورد استفاده قرار گرفته است.

فاز 3 (2016)

بهنظر میرسد که این گروه متوجه شده است که علیرغم تلاشهای بسیارشان، بدافزار به توسعهی بیشتری نیاز دارد، بنابراین از یک نسخه از جاسوسافزار Spymaster استفاده کردند و آن دو را با هم ترکیب کردند.

فاز 4 (2017)

بدافزار با تغییرات چشمگیری توزیع شد. اکثر تغییراتی که در فاز 3 اضافه شدهبودند حذف شدند، و گروه ویژگیهای بیشتری را روی پایه کد فاز 2 ایجاد کرد.

یکی از اصلیترین راههای توزیع ZooPark کانالهای تلگرامی بودهاند. همچنین چندین وبسایت هک شده نیز کشف شدند که بازدیدکننده را به سمت یک سایت دانلود هدایت میکنند و فایلهای APK مخربی را برای کاربران فراهم کردهاند.

در زیر نقشهی اهداف تهدید پیشرفتهی ZooPark آورده شدهاند.

این نمایه نشان میدهد که این کمپین در سالهای آخر بر روی اهدافی در مصر، اردن، مراکش، لبنان و ایران متمرکز بوده است.

برای اطلاعات بیشتر به گزارش کامل Who’s who in the Zoo مراجعه کنید.

توصیه میکنیم که برنامههای اندرویدی را فقط از وبسایتهای رسمی توزیع برنامههای اندرویدی دریافت کنید، و به کانالهای تلگرامی و گروهها اعتماد نکنید، همچنین از نسخهی رسمی تلگرام استفاده کنید، چراکه افراد سودجو با توسعهی برنامههای مخرب تحت عنوان تلگرام و به بهانههای مختلف قصد نفوذ به سیستمهای شما را دارند.

مرکز تخصصی آپا

مرکز تخصصی آپا