میکروتیک آسیبپذیری روز صفرمی در مسیریابهایش را وصله کرد

خلاصه: میکروتیک وصلههایی را برای RouterOS منتشر کرد. این وصلهها یک آسیبپذیری روز صفرمی که بهصورت گسترده مورد بهرهبرداری قرار گرفته را رفع میکنند. همهی حملات با هدف قرار دادن Winbox (یک سرویس مدیریت راه دور که میکروتیک با مسیریابهایش برای پیکربندی دستگاههایش از طریق یک شبکه یا اینترنت، ارائه میکند، انجام میشوند، سرویس Winbox (پورت8291( بهطور پیشفرض در تمام دستگاههای MikroTik فعال شده است.

میکروتیک وصلههایی را برای RouterOS منتشر کرد. این وصلهها یک آسیبپذیری روز صفرمی که بهصورت گسترده مورد بهرهبرداری قرار گرفته را رفع میکنند. مهندسان میکروتیک اظهار داشتهاند که این آسیبپذیری به یک ابزار خاص امکان متصل شدن به پورت Winbox و درخواست فایل دیتابیس کاربر سیستم را میدهد.

سپس مهاجم جزئیات کاربر که در دیتابیس یافت میشوند را رمزگشایی میکند، و به مسیریاب میکروتیک وارد میشود.

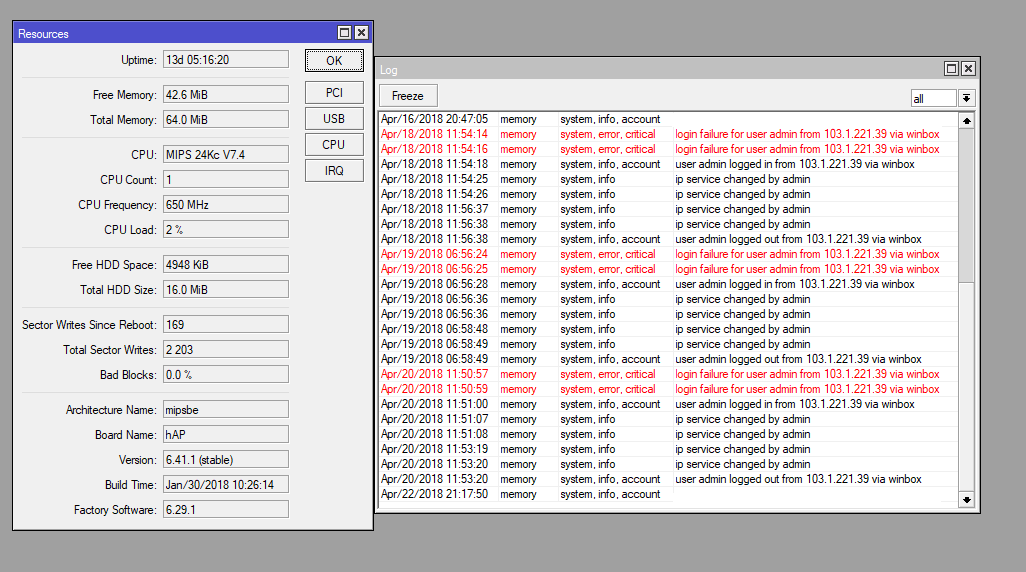

بهگفتهی کاربران فروم Czech technology، که اولین بار حملات را کشف کردند، حملات یک الگوی مشابه را دنبال میکنند. و در همهی حملات مهاجم دو تلاش ناموفق برای ورود به Winbox را انجام میدهد.

همهی حملات با هدف قرار دادن Winbox (یک سرویس مدیریت راه دور که میکروتیک با مسیریابهایش برای پیکربندی دستگاههایش از طریق یک شبکه یا اینترنت، ارائه میکند)، انجام میشوند، سرویس Winbox (پورت8291( بهطور پیشفرض در تمام دستگاههای MikroTik فعال شده است.

خبر خوب اینکه تمامی حملات تنها از یک آدرس IP انجام میشود، و این نشان میدهد که این کار توسط یک هکر تنها انجام میشود. آدرس IP که همهی کاربران گزارش کردهاند، 103.1.221.39 است که بهتایوان اختصاص دارد.

تلاشهای بهرهبرداری از آسیبپذیری روز صفرم میکروتیک در مقیاس بسیار کوچکی بوده است.

میکروتیک میگوید که آسیبپذیری روز صفرم همهی نسخههای RouterOS منتشرشده از v6.29 را تحت تاثیر قرار میدهد. این کمپانی تنها در کمتر از یک روز پس از گزارش کاربران، وصلههایی را منتشر کرد. باتوجه به اینکه برخی از صاحبان تکنولوژیها ماهها و سالها برای انتشار وصلهها وقت میگیرند، زما پاسخ میکروتیک بسیار چشمگیر است.

از آنجایی که مهاجمان فایل پایگاه دادهی کاربر را دزدیده و راهی برای تشخیص اینکه چه مسیریابهایی هک شدهاند وجود ندارد، توصیهمیشود که همهی دارندگان دستگاههای میکروتیک، رمزعبور حساب آدمین مربوط به مسیریابهایشان را تغییر دهند.

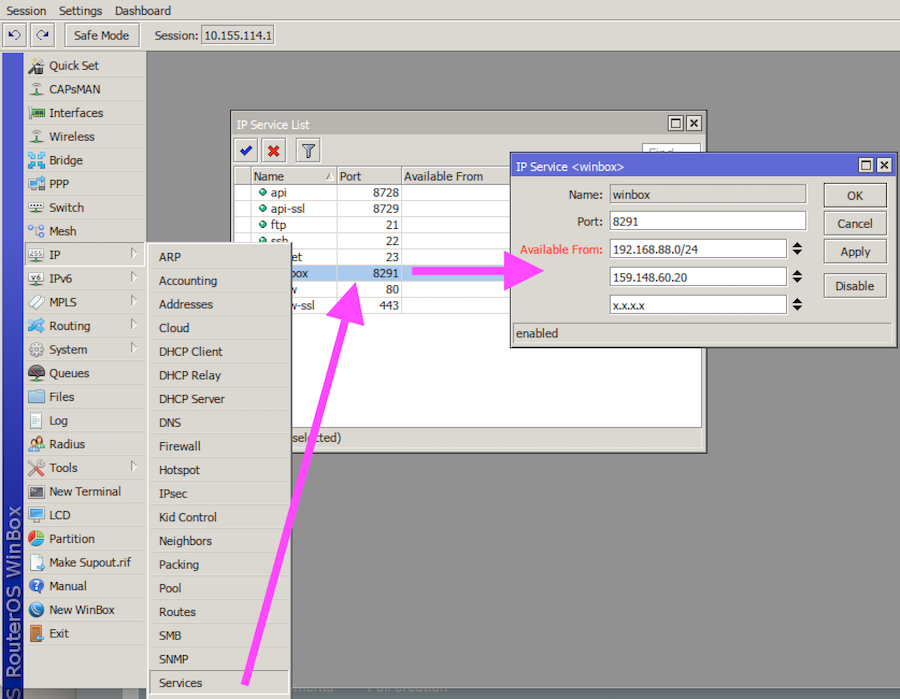

علاوه بر بهروزرسانی سیستمعامل روتر، مهندسان میکروتیک، به کاربران توصیه میکنند که با استفاده از ابزار Winbox پورت Winbox را به مقداری دیگر تغییر دهند، یا از فیلد"Available Form" برای محدود کردن دسترسی پورت به IPهای انتخابی استفاده کنند. تصویر زیر را ببینید.

این آسیبپذیری روز صفر که هنوز هیچ شناسهی CVE ندارد) را نباید با آسیبپذیریای که اخیرا توسط محققان CORE Security کشف شده (که سرویس SMB مسیریابها را تحت تاثیر قرارد میدهد.) اشتباه گرفت، همچنین این آسیبپذیری، نقصی که اخیرا توسط باتنت Hjime مورد بهرهبرداری قرار میگیرد نیست.

مرکز تخصصی آپا

مرکز تخصصی آپا