توزیع بدافزار Zyklon با استفاده از سه آسیبپذیری در مایکروسافتآفیس

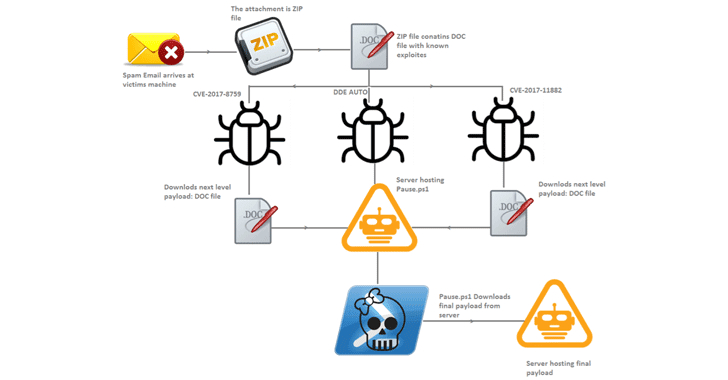

خلاصه: هکرها از سه آسیبپذیری مایکروسافت آفیس برای توزیع بدافزار Zyklon بهرهبرداری میکنند. بهگفتهی محققان، مهاجمان بهصورت فعال از این سه آسیبپذیری برای توزیع بدافزار Zyklon با استفاده از ایمیلهای فیشینگ (که بهطور معمول با یک فایل ضمیمهی ZIP حاوی یک سند آفیس مخرب میباشند) بهرهبرداری میکنند. روند توزیع به این صورت است که پس از بازشدن سند مخرب، فایل سند با استفاده از یکی از این آسیبپذیریها فورا یک اسکریپت پاورشل را اجرا کرده و پیلود نهایی یعنی بدافزار Zyklon را دانلود میکند.

هکرها از سه آسیبپذیری مایکروسافت آفیس برای توزیع بدافزار Zyklon بهرهبرداری میکنند. محققان امنیتی یک کمپین بدافزاری جدید را که بهصورت گسترده یک باتنت پیشرفته را توزیع میکنند را کشف کردند. این کمپین از حداقل سه آسیبپذیری کشف شده در مایکروسافت آفیس برای توزیع این باتنت استفاده میکند.

این باتنت که Zyklon نام دارد سرویسهای مالی، بیمه و مخابرات را هدف قرار داده و از سال 2016 فعال میباشد. Zyklon یک باتنت HTTP است که با سرورهای کنترل و فرمان خود از طریق شبکه Tor ارتباط برقرار میکند و به مهاجمان راه دور امکان دزدیدن دادههای حساس مانند پسوردهای ذخیره شده در مرورگرها و کلاینتهای ایمیل را میدهد. این باتنت همچنین قادر به اجرای افزونههای اضافی، برای استفادهی پنهان از سیستم برای حملات DDoS و استخراج ارزدیجیتال میباشد.

نسخههای مختلف این بدافزار قبلا در یک بازار محبوب زیرزمینی و با قیمتهای 75 دلار و 125 دلار دیده شده است. براساس گزارشهای منتشرشده دربارهی این بدافزار، مهاجمان پشت Zyklon از سه آسیبپذیری در مایکروسافت آفیس استفاده کرده و به کمک آنها یک اسکریپت پاورشل را بر روی کامپیوتر قربانی برای دانلود پیلود نهایی از سرور کنترل و فرمان اجرا میکنند:

- (CVE-2017-8759) آسیبپذیری NET Framework RCE

این آسیبپذیری اجرای کد، زمانی که فریمورک .NET مایکروسافت ورودیهای غیرقابل اعتماد را پردازش میکند وجود داشته و به مهاجم امکان کنترل سیستم آلوده را میدهد. این کار با فریب دادن قربانی برای بازکردن یک سند مخرب ساختگی انجام میشود. مایکروسافت برای این آسیبپذیری وصلهای را در سپتامبر منتشر کرده است. - (CVE-2017-11882) آسیبپذیری Microsoft Office RCE

این یک آسیبپذیری 17 سالهی انحراف حافظه است. این آسیبپذیری به مهاجمان راه دور امکان اجرای کد مخرب بر روی سیستم هدف را میدهد. مایکروسافت این آسیبپذیری را در نوامبر وصله کرد. - Dynamic Data Exchange Protocol (اکسپلویت DDE)

این تکنیک به هکرها امکان بهکارگیری یک ویژگی داخلی مایکروسافت آفیس به اسم DDE را برای اجرا کد بر روی دستگاههای هدف میدهد.

بهگفتهی محققان، مهاجمان بهصورت فعال از این سه آسیبپذیری برای توزیع بدافزار Zyklon با استفاده از ایمیلهای فیشینگ (که بهطور معمول با یک فایل ضمیمهی ZIP حاوی یک سند آفیس مخرب میباشند) بهرهبرداری میکنند. پس از بازشدن سند مخرب، فایل سند با استفاده از یکی از این آسیبپذیریها فورا یک اسکریپت پاورشل را اجرا کرده و پیلود نهایی یعنی بدافزار Zyklon را دانلود میکند.

بهترین راه برای محافظت از خود و سازمانتان در برابر چنین حملات بدافزاریای این است که نسبت به اسناد ناخواسته که از طریق ایمیل دریافت میکنید مشکوک باشید، و همچنین همیشه نرمافزارها و سیستمهای خود را بهروز نگه دارید.

مرکز تخصصی آپا

مرکز تخصصی آپا