نشت اطلاعات حساس سرورهای VPN بیش از 900 شرکت

خلاصه: اطلاعات حساس سرورهای VPN شرکت Pulse Secure، متعلّق به بیش از 900 شرکت افشا شده و در درحال حاضر در بازارسیاه خرید و فروش میشوند. علاوه بر افشای این اطلاعات، ضربه بسیار بزرگی به شرکتها وارد شده است و آن نفوذ مهاجمین به شبکههای داخلی آنهاست. علّت آن است که بسیاری از شرکتها از سرورهای Pulse Secure به عنوان دروازهای برای ورود به شبکه داخلی خود استفاده میکردند تا کارمندان بتوانند بدون نیاز به حضور در شرکت برای انجام امور بصورت دورکاری اقدام کنند.

در پی انتشار لیستی از نامهای کاربری، رمزهای عبور و همچنین آدرسهای آیپی متعلّق به بیش از 900 سرور شرکت PulseSecure، موجی از نگرانی در میان مشتریان این شرکت شکل گرفت. اطلاعات افشا شده فارغ از اینکه ارزش تجاری داشته و درحال حاضر در بازارسیاه خرید و فروش میشوند؛ ارزش امنیتی نیز دارند و به احتمال بسیار زیاد در حملات آتی مهاجمین علیه شرکتها مورد استفاده قرار خواهند گرفت.

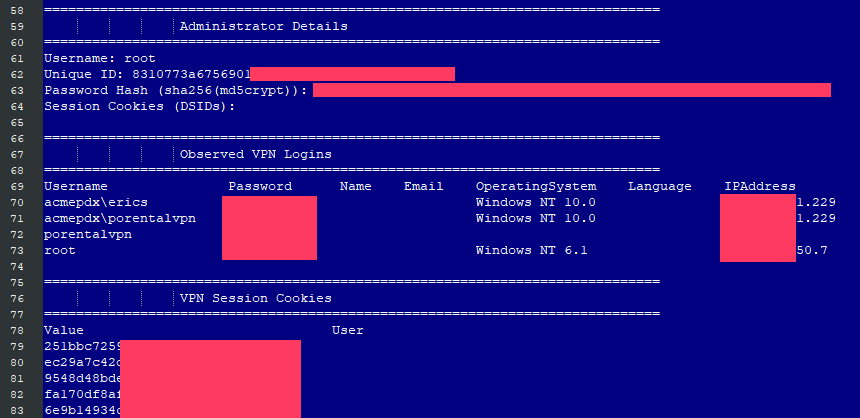

این لیست در ابتدا در یکی از تالارهای گفتوگو که عمدتاً کاربران آن از فعالین حوزه امنیت سایبری هستند، منتشر شد آنهم بصورت رایگان! پس از آن مجلههای خبری از جمله ZDNet نیز این لیست را به منظور بررسی و اطلاعرسانی در مورد آسیبپذیریهایی که موجب ایجاد این رخنه بزرگ شده است، ارائه کردند. باتوجه به اطلاعات منتشر شده این لیست حاوی اطلاعات زیر است:

- آدرسهای آیپی سرورها

- نسخه سختافزار مورداستفاده در سرورها

- کلید SSH سرورها

- نامکاربری و رمزعبور کاربران آنها

- جزئیات حسابکاربری مدیر

- اطلاعات مربوط به لاگینهای هر سرور

- کوکیهای VPN session ها

Bank Security، تحلیلگر حوزه تهدید امنیت سایبری و جرائم مالی، با بررسی کردن اطلاعات سرورهای مورد حمله قرار گرفته به نقطه اشتراکی دستیافت و آنهم وجود آسیبپذیری CVE-2019-11510 در همه آنهاست. باتوجه به تحلیلهای صورت گرفته، مهاجمین ابتدا تمام فضای آدرس متعلق به IPv4 را اسکن و سپس با استفاده از آسیبپذیری موجود در آنها، به درون آنها نفوذ کردهاند تا به سیستم دسترسی پیدا کرده و پس از آن تمام اطلاعات سرور را استخراج و در مخزنی (repository) مرکزی ذخیره کنند.

باتوجه به برچسب زمانی درج شده در فایلهای حاوی اطلاعات استخراج شده، این فایلها در فاصله بیستوچهارم ماه ژوئن تا هشتم ماه جولای ساخته شدهاند و همچنین با توجه به تحلیلهای Bad Packets، دیگر فعال حوزه امنیت سایبری، اسکنها از فضای آدرس IPv4 از ماه آگوست سال 2019 (همزمان با آشکار شدن آسیبپذیری CVE-2019-11510) آغاز شده است.

Bad Packets پس از کشف و اطلاعرسانی همگانی در مورد CVE-2019-11510، خود اسکنهایی را برای تشخیص سیستمهای آسیبپذیر آغاز کرد. مقایسه دو اسکن حاکی از آن است که 677 آدرس از 913 آدرس آیپی مورد حمله، قبلاً توسط Bad Packets، آسیبپذیر اعلام شده بودند ولی شرکتهای صاحب این آیپیها هرگز اقدام به اعمال وصله مناسب نکردند. جالب آن که حتّی در صورت اعمال وصلهها، بایستی نامهای کاربری و رمزهایعبور نیز تعویض میشدند.

در این حمله علاوه بر اینکه اطلاعات حسابهای کاربری خریداری شده افشا شدهاند و درحال حاضر درحال خرید و فروش هستند؛ ضربه بسیار بزرگی به شرکتها وارد شد و آن هم نفوذ مهاجمین به شبکههای داخلی آنهاست. علّت آن است که بسیاری از شرکتها از سرورهای Pulse Secure به عنوان دروازهای برای ورود به شبکه داخلی خود استفاده میکردند تا کارمندان بتوانند بدون نیاز به حضور در شرکت برای انجام امور بصورت دورکاری اقدام کنند.

مرکز تخصصی آپا

مرکز تخصصی آپا