بدافزار GZipDe: یک دانلودر رمزشده با هدف جاسوسی!

خلاصه: محققان امنیتی بهتازگی خانوادهای از بدافزارها بهنام GZipDe را کشف کردهاند که بهنظر میرسد بخشی از یک حملهی جاسوسی هدفمند است. آلودگی به این بدافزار در طی چندین مرحله و بهوسیلهی اسناد ورد انجام میشود. تجزیه و تحلیل انجام شده توسط محققان نشان میدهد که GZipDe یک دربپشتی مبتنی بر متااسپلویت را بر روی سیستم رها میکند و بدین وسیله میتواند اطلاعات مورد نظر خود را از سیستم جمعآوری کرده و برای دریافت دستورات با سرور کنترل و فرمان ارتباط برقرار کند. توصیه میکنیم که در دانلود و باز کردن اسناد آفیس و ضمیمههای ایمیلها، دقت کنید و تا زمانی که از صحت آنها اطمینان حاصل نکردهاید آنها را اجرا نکنید.

محققان امنیتی AlienVault یک خانوادهی بدافزاری به نام GZipDe را کشف کردهاند که بهنظر میرسد بخشی از یک حملهی جاسوسی هدفمند است. محققان این بدافزار جدید را در این هفته بعد از اینکه یک کاربر افغانستانی یک سند ورد را در VirusTotal آپلود کرد، کشف کردند. این سند حاوی متنی از یک مقالهی منتشرشده در ماه گذشته در رابطه با اجلاس سازمان همکاری شانگهای (یک کنفرانس سیاسی در مورد موضوعات سیاسی، اقتصادی و امنیتی اوراسیا) بود.

از آنجایی که VirusTotal اطلاعات دقیق منبع آپلود یک فایل را پنهان میکند، هدف این حمله ناشناس است و نظر محققان در این رابطه این است که با توجه به این که این سند به زبان انگلیسی بوده و از افغانستان آپلود شده است، ممکن است کسی را در سفارت یا جایی همانند آن هدف قرار داده باشد.

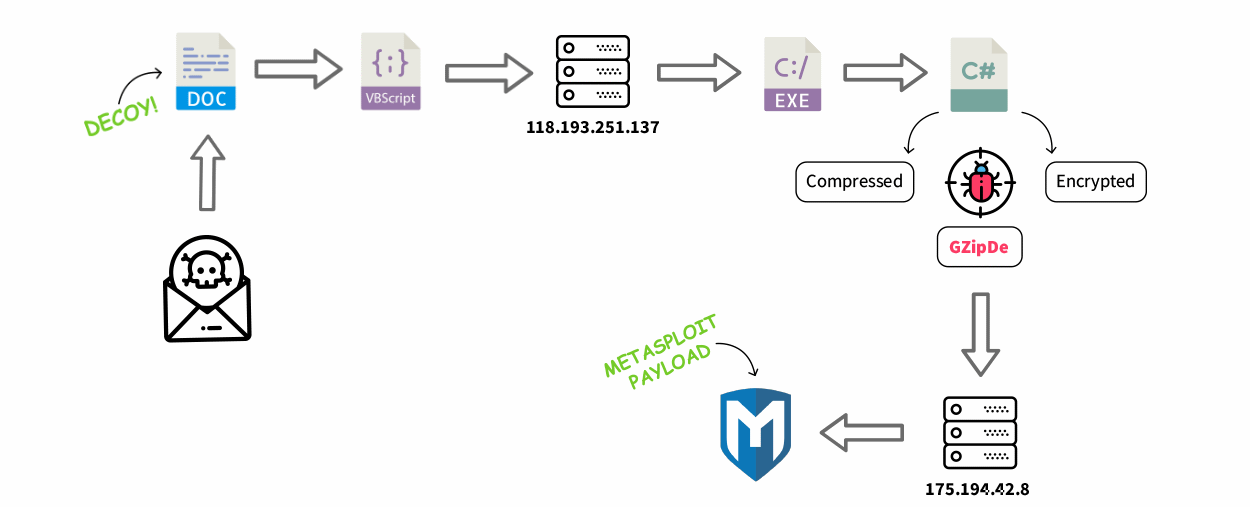

گفته میشود که آلودگی به GZipDe یک فرآیند چند مرحلهای بوده و این فایل ورد اولین گام از این فرآیند چندمرحله ایست. محققان گزارش کاملی از تحلیل این فایل را ارائه کردهاند.

این سند کاربران را به فعالکردن ماکروها ترغیب میکند، این ماکروها یک اسکریپت Visual Basic را اجرا میکنند و این اسکریپت دستورات PowerShell را اجرا میکند، اجرای دستورات موجب دانلود یک فایل اجرایی PE32 بر روی سیستم میشود. این فایل اجرایی نیز بعدا بدافزار واقعی را بر روی سیستم رها میکند.

بهگفتهی محققان، GZipDe به زبان .NET نوشته شده است و از یک متد رمزنگاری سفارشی برای مبهمسازی حافظهی فرآیند و جلوگیری از تشخیص آنتیویروسها، استفاده میکند.

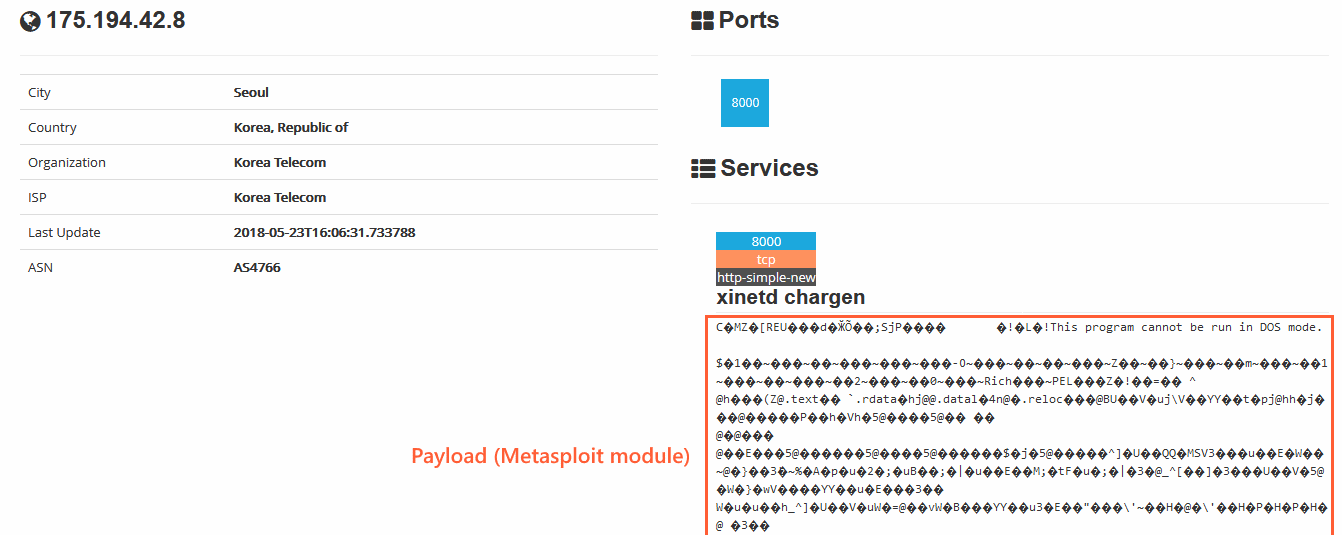

GZipDe در واقع یک دانلودر است، و این به این معنیست که نقش او دریافت یک تهدید قدرتمند دیگر از یک سرور راه دور میباشد. سرور دوم این بدافزار در زمان کشف پایین بوده اما خوشبختانه تیم تحقیقاتی مربوط به این بدافزار توانستند با استفاده از موتور جستجوی Shodan اطلاعات سرور مربوط به این بدافزار را دریافت کرده و متوجه شوند که از یک پیلود متااسپلویت استفاده میکند.

GZipDe یک دربپشتی مبتنی بر متااسپلویت را رها میکند. محققان با تجزیه و تحلیل انجام گرفته بر روی شلکد متوجه شدند که این شلکد درواقع یک ماژول متااسپلویت است. متااسپلویت فریمورکیست که توسط محققان امنیتی برای تست نفوذ استفاده میشود و ماژول مربوط به این بدافزار بهطور خاص بهعنوان دربپشتی توسعه دادهشده است.

این دربپشتی میتواند اطلاعات را از سیستم جمعآوری کرده و برای دریافت دستورات با سرور کنترل و فرمان ارتباط برقرار کند.

استفاده از متااسپلویت بهجای یک خانوادهی بدافزاری سفارشی، یک تاکتیک جدید نیست. در چند سال گذشته مجرمان سایبری از توسعهی بدافزارهای سفارشی به استفاده از ابزارهای آماده مانند متااسپلویت یا Cobalt Strike مهاجرت کردهاند. با اینکار آنها با حداقل تلاش به اهداف خود دست مییابند.

توصیه میکنیم که در دانلود و باز کردن اسناد آفیس و ضمیمههای ایمیلها، دقت کنید و تا زمانی که از صحت آنها اطمینان حاصل نکردهاید آنها را اجرا نکنید.

مرکز تخصصی آپا

مرکز تخصصی آپا