آسیبپذیری که اهمیتش را نمیدانید!!

خلاصه: در نگاه اول شاید آسیبپذیری سیستمعامل VxWorks که اسم آن را هم نشنیدهایم مهم نباشد! ولی وقتی بدانید این سیستمعامل در بسیاری از وسایلی که از آنها استفاده میکنیم استفاده شده است خطر این آسیبپذیریها بیشتر مشخص میشود.

تعداد زیادی آسیبپذیری در سیستمعامل VxWorks، یکی از پراستفادهترین سیستمعاملهای بلادرنگ، پیدا شده است که در نسخههای مختلف آن که از سال 2006 منتشر شده است وجود دارد. این سیستمعامل در نزدیک به 2 میلیارد سیستم تعبیهشده وجود دارد که در صنایع مختلفی همچون فضانوردی، دفاع، دارویی، کنترل خودکار، کنترل شبکه و صنایع حیاتی دیگر استفاده میشوند.

ممکن است تعداد زیادی نام این سیستمعامل را نشنیده باشند ولی این سیستمعامل در وسایل مربوط به اینترنت اشیا و شبکه مثل وبکمها، سوییچهای شبکه، مسیریابها، فایروالها، پرینترها و وسایل کنترل صنعتی مثل SCADA، قطارها، آسانسورها، کنترلکنندههای صنعتی، مونیتور ضربان قلب، MRI و حتی مریخنورد استفاده میشود.

در مجموع یازده آسیبپذیری به نام URGENT/11 مشخصشده است که شش مورد آن میتواند باعث حمله حیاتی به سیستم شود و به حملهکننده اجازه اجرای کد از راه دور بدهد. اگرچه تمام نسخههای منتشرشده از 2006 تمام این شش آسیبپذیری را ندارند، ولی در هر نسخه آن حداقل یک مورد وجود دارد. باقی آسیبپذیریها میتواند منجر به منع سرویس، لو رفتن اطلاعات و آسیبهای منطقی دیگر شود. تمام این حملهها میتواند به وسیله یک حملهکننده احراز اصالت نشده و تنها با فرستادن بستههای خاص TCP انجام شود.

در اینجا ذکر دو نکته لازم است: نکته اول اینکه تمام نسخههای این سیستمعامل مثل VxWorks 653 و VxWorks Cert Edition که برای صدور تصدیق ساخته شدهاند این آسیبپذیریها را ندارند و نسخههایی که برای سیستمهای بلادرنگ ساختهشدهاند حاوی این آسیبپذیریها هستند. نکته دوم اینکه این سیستمعامل تنظیماتی دارد که باعث میشود حمله با برخی از این آسیبپذیریها دشوار باشد ولی در سیستمهای کمی این تنظمیات انجام میشود.

سه سناریو برای حمله به وسیله این آسیبپذیریها وجود دارد:

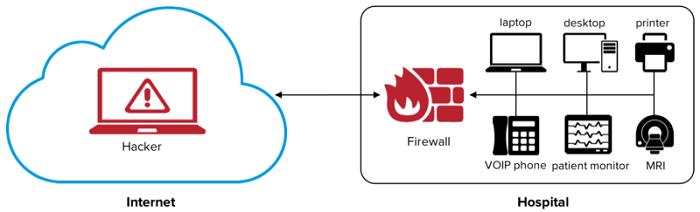

سناریو اول: حمله راه دور به محافظ شبکه

از آنجایی که این سیستمعامل در وسایلی مثل سوییچها، مسیریابها و فایروالها استفاده میشود، حملهکننده میتواند با استفاده از اینترنت به آنها حمله کند و بعد از در دست گرفتن کنترل آنها به شبکه پشت آنها نیز دسترسی پیدا کند. برای مثال نزدیک 775000 فایروال SonicWall که متصل به اینترنت هستند از این سیستمعامل استفاده میکنند.

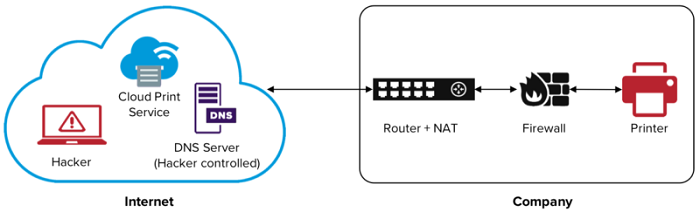

سناریو دوم: حمله راه دور به وسایل متصل به شبکه داخلی

در این حمله میتوان به وسایل اینترنت اشیا که مستقیم به اینترنت متصل نیستند و تنها با برنامه فضای ابری خودشان در ارتباط هستند حمله کرد. در این روش میتوان از بدافزار تغییر DNS یا حمله مرد میانی استفاده کرد تا بتوان از طریق فضای ابری به وسایل متصل به آن حمله کرد.

سناریو سوم: حمله از طریق شبکه داخلی

در این روش حملهکننده که خود را در محیط شبکه داخلی قرار داده میتواند به وسایل غیرمتصل به اینترنت وصل شود و کنترل آنها را در دست بگیرد. برای مثال پرینترهای Xerox که در فضای داخلی استفاده میشوند از این سیستم استفاده میکند.

در حال حاضر شرکت سازنده این سیستم، یک وصله امنشده که آسیبپذیریهای این سیستم را حذف کرده است منتشرکرده است که از وبسایت اصلی آن قابل دانلود است.

مرکز تخصصی آپا

مرکز تخصصی آپا