سوءاستفاده از فایلهای پاورپوینت برای نفوذ در سیستمها

خلاصه: مهاجمان با استفاده از ایمیلهای مهندسی اجتماعی شده و فایلهای پاورپوینت، بدافزاری را پنهان میکنند که میتواند تنظیمات رجیستری ویندوز را در سیستمهای مورد هدف بازنویسی کند.

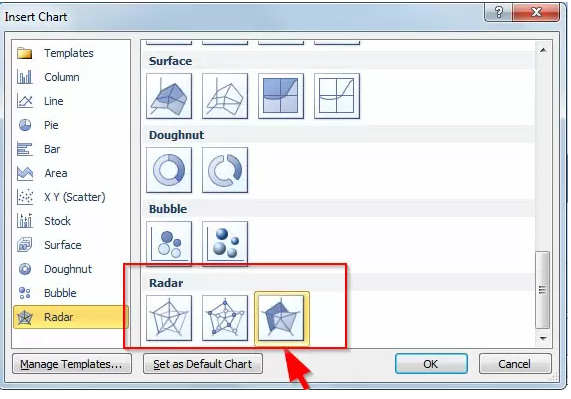

محققان دریافتند مهاجمان از فایل پاورپوینتی حاوی Radar (شکل1) برای مخفی کردن فایلهای اجرایی مخرب استفاده میکنند. این فایل میتواند تنظیمات رجیستری ویندوز را بازنویسی کند تا سیستمِ کاربر نهایی را تحت کنترل درآورد. این روش یکی از روشهایی است که اخیراً مهاجمان، کاربران دسکتاپ را مورد هدف قرار میدهند. کاربران از طریق برنامههای قابل اعتمادی که روزانه استفاده میکنند، مورد حمله قرار میگیرند. مهاجمان برای حمله از ایمیلهایی استفاده میکنند که قانونی به نظر میرسند و نمیتوان آسیبپذیری آنها را تشخیص داد.

شکل 1: فایل پاورپوینت حاوی Radar

تحقیقات جدید از Avanan، شرکت Check Point، نشان داده است که چگونه افزونه کمتر شناخته شده در پاورپوینت برای پنهان کردن بدافزار استفاده میشود. جرمی فوکس، محقق و تحلیلگر امنیت سایبری درAvanan، در گزارشی نوشت که این فایل دارای دستورات، macros سفارشی و سایر عملکردها است. در ادامه با نمونهای از حمله آشنا میشویم.

بردار حمله ایمیلی

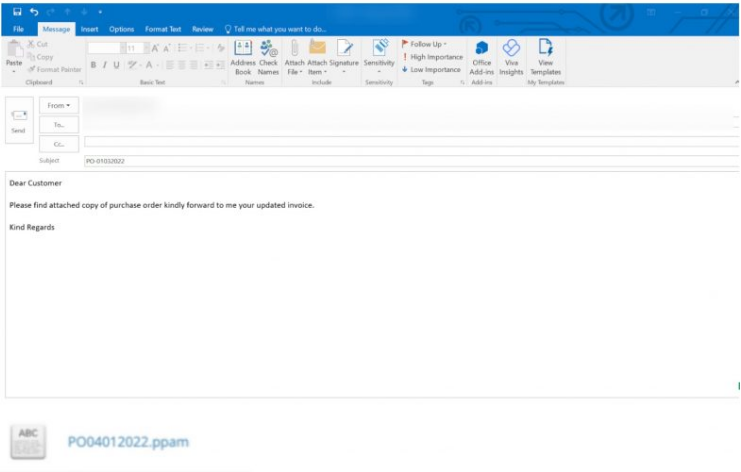

یکی از ایمیلهای مشاهده شده در این حمله به گونهای است که ظاهراً برای گیرنده سفارش خرید ارسال میشود. در این ایمیل متن و فایلی با پسوند .ppam وجود دارد. فوکس اشاره کرد که فایل پاورپوینت با نام PO04012022ظاهر میشود. این فایل، شامل فایل اجرایی مخرب است. با اجرای فایل، برخی از عملکردها روی سیستم کاربر نهایی اجرا میشود که پیش از این کاربر اجازه دسترسی به آنها را نداشت. از جمله این دسترسیها شامل این موارد است: نصب برنامههای جدیدی که فرآیندهای جدید را ایجاد میکنند، تغییر ویژگیهای فایل و فراخوانی برخی از توابع به صورت پویا.

شکل 2: فایل مخرب

با ترکیب ایمیل سفارش خرید و فایل خطرناک، این حمله یک یا دو ضربه را به همراه دارد. حمله میتواند کاربر نهایی و یا حتی شرکت را ویران کند. فوکس در ادامه نوشت که این حمله به مهاجمان اجازه میدهد تا روشهای امنیتی موجود در کامیپیوتر هدف را دور بزنند. همچنین از فایلهایی است که به ندرت استفاده میشود و بنابراین اسکنر ایمیل را قطع نمیکند. این فایل خطرات زیادی دارد زیرا میتوان از آن برای پوشش هر نوع فایل مخرب، از جمله باج افزار استفاده کرد. فوکس با استناد به گزارشی درباره باج افزار Ppam نوشت گزارشهایی مبنی بر استفاده مهاجمان از فایلهای ppam. منتشر شده که حاوی بدافزار بودند.

هدف قرار دادن کاربران دسکتاپ

از آخرین حملات، حمله مبتنی بر ایمیل است که اخیراً توسط محققان کشف شده است. این حمله، کاربران دسکتاپ را هدف قرار میدهد که روی برنامههای پردازش کلمه مانند Microsoft Office، Google Docs و Adobe Creative Cloud کار میکنند. مهاجمان معمولاً از ایمیل برای ارائه فایلهای مخرب یا لینکهایی که اطلاعات کاربر را سرقت میکنند، استفاده میکنند. در ماه نوامبر، گزارشهایی منتشر شد مبنی بر اینکه مهاجمان از ویژگی همکاری Google Drive برای فریب کاربران برای کلیک کردن روی پیوندهای مخرب در ایمیلها یا اعلانها استفاده میکنند. با این لینک افراد را به اشتراکگذاری سند Google دعوت میکند اما این پیوندها کاربران را به سایتهایی هدایت میکرد که اعتبار آنها را به سرقت بردند. محققان Avanan، موجی از حملات فیشینگ را در دسامبر شناسایی کردند که عمدتاً کاربران Outlook را هدف قرار داده است. حتی در حمله دیگری، عوامل تهدید در Adobe Cloud حسابهایی ایجاد میکردند و تصاویر و فایلهای PDF را ارسال میکردند که به نظر قانونی میرسند اما در عوض بدافزار را به کاربران آفیس 365 و Gmail تحویل میدادند.

نتیجهگیری

برای جلوگیری از ورود کلاهبرداریهای ایمیلی به کاربران شرکتها، فوکس برخی اقدامات احتیاطی را به مدیران امنیتی توصیه کرد که باید به طور مداوم بررسی شوند. یکی از این اقدامات نصب حفاظت از ایمیل است که همه فایلها را در sandbox اجرا میکند و آنها را برای محتوای مخرب بررسی میکند. یکی دیگر از اقدامات امنیتی تجزیه و تحلیل پویا ایمیلها با شاخص IoC است. این شاخص امنیت ایمیلهایی را که به شبکه شرکت میرسد، بررسی میکند. SPF، تکنیک احراز اصالت ایمیل است که برای جلوگیری از ارسال پیامهای جعلی از دامنه دیگر توسط هرزنامهها و سایر عوامل تهدید استفاده میشود. ایمیل حاوی پاورپوینت در بررسی SPF ناموفق بود.

فوکس اضافه کرد که شرکتها باید به طور مداوم کاربران را در شبکههای خود تشویق کنند تا در صورت مشاهده فایل ناآشنا از طریق ایمیل، از بخش فناوری اطلاعات خود مشورت گیرند.

مرکز تخصصی آپا

مرکز تخصصی آپا