دامی برای اینستاگرامیها!

خلاصه: هکرها هنوز هم با روشهای جدید فیشینگ، قربانیان خود را به دام میاندازند. این بار هکرها کاربران اینستاگرام را هدف قرار داده و در تلاش برای سرقت اطلاعات ورود به حساب آنها هستند.

سالها است که کلاهبرداران از حملات فیشینگ برای دزدیدن پول کاربران استفاده میکنند و هدف آنها دسترسی به حساب بانکی کاربران است. برای این کار از مهندسی اجتماعی و ایمیلهای عجیب استفاده میشود و هر روزه متنهای باورپذیرتر برای کاربران ارسال میشود. پیامهایی مثل اینکه «حساب بانکی شما مشکل دارد و سریعا باید مشکل حساب خود را حل کنید!» هر چند پیامی عجیب است که کاربران هرگز مثل آن را از بانکها دریافت نکردهاند ولی همین کافیست که کاربر از ترس مشکل در حساب بانکیاش اطلاعاتی را ناخواسته به کلاهبرداران بدهد.

امروزه در کنار حملات به حسابهای بانکی، حملات متعددی به حسابهای شبکههای اجتماعی انجام میشود؛ چون با دسترسی به این حسابها مهاجم میتواند اطلاعات شخصی بیشتری نسبت به وقتی که تنها در اینترنت جستجو میکند به دست آورد. همچنین کلاهبرداری که به این حسابها دسترسی پیدا میکند میتواند خانواده و دوستان صاحب حساب را فریب دهد که در اینصورت قربانی تنها یک فرد نیست.

حملات فیشینگ ابتدایی دارای اشکالات فراوانی بودند، ولی به مرور زمان و آگاهیرسانی، تعداد زیادی از کاربران از ساختار این حملات باخبر شدند و جلوی برخی حملات گرفته شد. هرچند در کنار این آگاهیرسانیها مهاجمان همچنان از روشهای جدید برای حمله استفاده میکنند.

از دیدگاه مهندسی اجتماعی پیام میتواند کاربران را به دام فیشینگ بکشاند ولی برخی اشکالات جزئی مثل نامناسب بودن لوگو شرکت، اشتباهات گرامری و حتی لینکی که کاربر به آن راهنمایی شده است در این پیام وجود دارد. همچنین در این ایمیل هیچ اشارهای به «ورود به حساب» نشده است، زیرا به طور مکرر به کاربران هشدار داده شده است که ایمیلهای حاوی این لینک به احتمال زیاد جعلی هستند و از کلیک روی آنها خودداری کنند. هر چند که با کلیک روی لینکهایی که برای ورود به حساب نیستند کاربران بازهم به احتمال زیاد به صفحات ورود فرستاده میشوند.

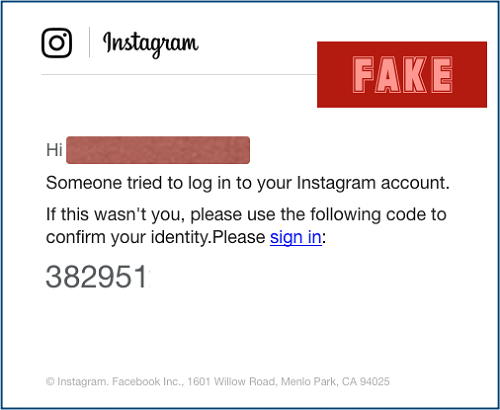

به تازگی ایمیلهای جعلی با محوریت حمله فیشینگ به اینستاگرام برای کاربران ارسال شده است که نمونهای را در زیر مشاهده میکنید:

در این ایمیل محتوایی درباره ورود مستقیم به حساب مشاهده نمیشود و تنها از کاربر خواسته میشود با استفاده از کدی که برایش فرستاده شده است هویتش را تایید کند. این روش یکی از روشهای احراز هویت دو مرحلهای است که وبسایتها برای افزایش امنیت حسابها از آن استفاده میکنند. هر چند در انتها با کلیک روی لینک، کاربر به صفحه لاگین فرستاده میشود.

در این ایمیل به جز برخی علائم نشانهگذاری و فاصلهای که باید قبل از کلمه Please باشد تمام موارد گرامری و معنایی متن صحیح و بدون اشکال است.

پس از کلیک بر روی لینک صفحهای که باز میشود صفحهای همانند صفحه لاگین اینستاگرام است با این تفاوت که دامنه آن به جای .com، دامنه .cf است.

نکته جالب در اینجا وجود قفل سبزرنگ در کنار آدرس صفحه است که مهاجم میتواند تصدیقنامه آن را به راحتی از یک شرکت معتبر خریداری کند. در آگاهیرسانیها به کاربران گفته شده است که هنگام استفاده از سایتها دقت کنند که این قفل سبزرنگ حتما وجود داشته باشد، ولی این قفل تنها نشاندهنده این است که اطلاعات بین سیستم کاربر و سرور رمز میشود و کسی نمیتواند در بین راه آنها را شنود کند و از محتوای آنها باخبر شود. در حالی که در حمله فیشینگ اختیار سرور به دست مهاجم است و در نهایت اطلاعات به دست مهاجم خواهد رسید. بنابراین وجود قفل سبز رنگ نمیتواند به تنهایی نشاندهنده معتبر بودن وبسایت باشد.

با تمام اینها گاهی ممکن است ایمیلهای واقعی از سوی وبسایتها برای ما ارسال شود، در این مواقع بسته به محتوایی که ایمیلها دارند بهتر است موارد زیر انجام شود:

- ایمیل با لینک ورود: راحتترین کار استفاده نکردن از این لینکها و جستجو برای پیدا کردن صفحه اصلی وبسایت است.

- دامنه مرتبط با سایت: در این حالت باید دامنه را بررسی کرد و در صورت شک به اشتباه بودن، از آن صرفنظر کرد و از طریقی دیگر آن دامنه را پیداکرد.

درخواست نامعقول: اگر در ایمیل خواسته شده است رمز خود را تغییر دهید یا مطمئن شوید کس دیگری به حسابتان وارد نشده است بهترین کار استفاده از سازوکارهای سایت اصلی است که تقریبا تمام سایتها چنین امکاناتی را در اختیار کاربران قرار میدهند.

مرکز تخصصی آپا

مرکز تخصصی آپا