ربودن افزونه محبوب گوگلکروم برای توزیع بدافزار

خلاصه: اخیرا فیشرها یک افزونه از گوگل کروم را هک کردند. این کار به دنبال آسیب زدن به یک حساب بازار وب کروم که مربوط به تیم توسعه دهنده آلمانی a9t9 software است، اتفاق افتاد و برای توزیع هرزنامهها مورد سوءاستفاده قرارگرفت. این افزونه که Copyfish نام دارد افزونهای است که به افراد این اجازه را میدهد که متن را از داخل عکسها و فایلهای PDF و ویدیو جدا کنند و بیش از 37500 کاربر دارد. این افزونه هنوز در اختیار هکرها قرار دارد و توصیه میشود که از آن استفاده نشود .

اخیرا فیشرها یک افزونه از گوگل کروم را هک کردند. این کار به دنبال آسیب زدن به یک حساب بازار وب کروم که مربوط به تیم توسعه دهنده آلمانی a9t9 software است اتفاق افتاد و برای توزیع هرزنامهها مورد سوءاستفاده قرارگرفت.

Copyfish افزونهای است که به افراد این اجازه را میدهد که متن را از داخل عکسها و فایلهای پیدیاف و ویدیو جدا کنند و بیش از 37500 کاربر از آن استفاده میکنند.

متاسفانه این افزونه کروم توسط هکرهای ناشناس با استفاده از قابلیت تزریق تبلیغات به این افزونه ربودهشده و در معرض آسیب قرار گرفته است. این در صورتی است که همتای کروم یعنی فایرفاکس به هیچ عنوان تحت تاثیر این حمله قرار نگرفت.

مهاجمان توانستند افزونه را به حساب توسعهدهنده خود انتقال دهند و حتی بعد از این که مشخص شد که افزونه به خطر افتادهاست، توسعه دهندگان اصلی قادر به حذف کردن آن از روی بازار مربوطه نبودند.

توسعهدهندگان میگویند: "تاکنون به نظر میرسد بهروزرسانیهای موجود به صورت یک هک تبلیغافزار معمولی است، اما از آنجایی که ما کنترلی روی افزونه نداریم، ممکن است دزدها افزونه را دوباره بهروزرسانی کنند. تا زمانی که ما آن را برگردانیم." آن ها همچنان تاکید کردند که نمیتوانند این افزونه را غیرفعال کنند چرا که دیگر در حسابشان نیست.

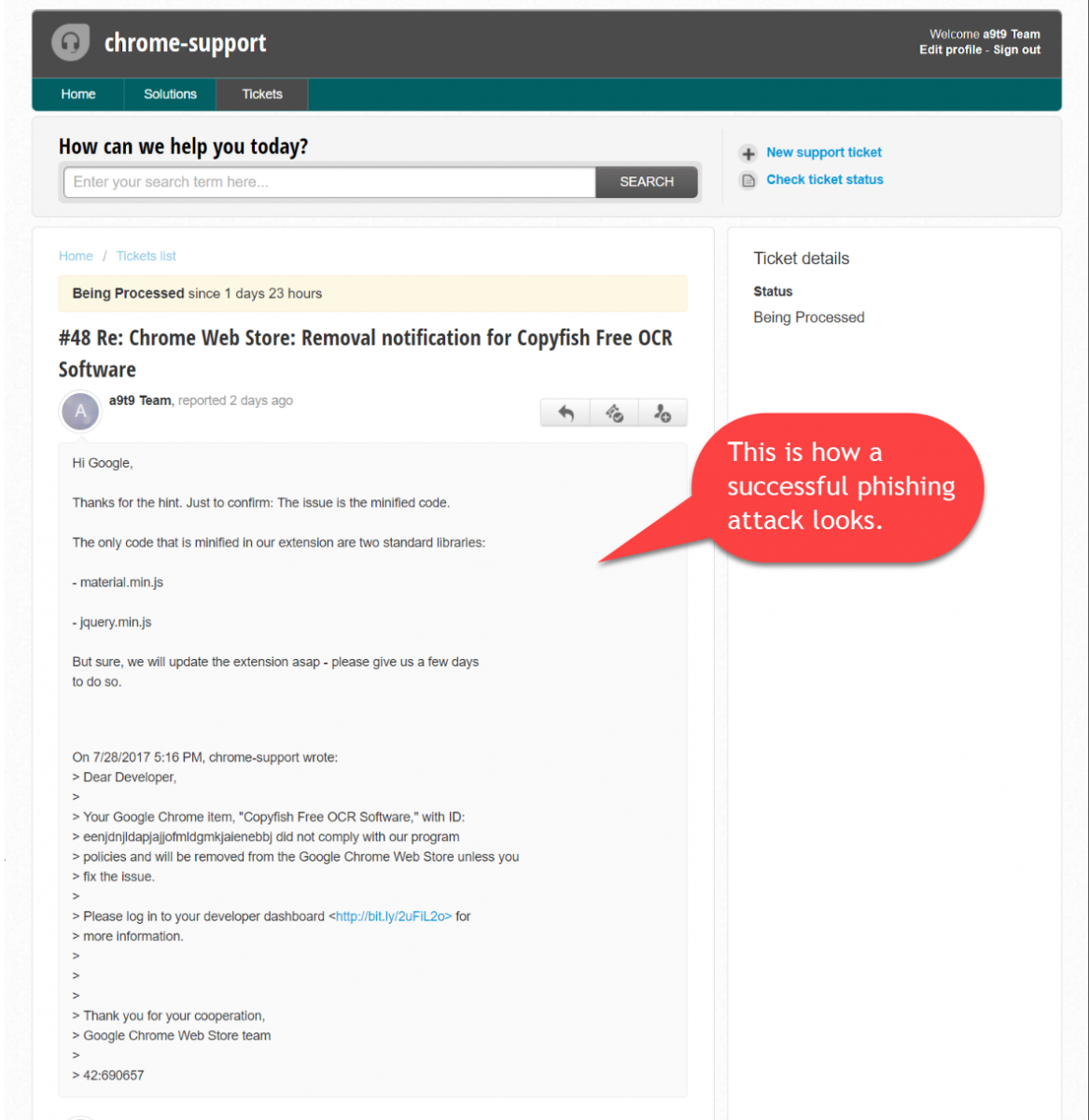

توسعهدهندگان Copyfish هک را مربوط به حمله فیشینگی که در تاریخ 28 جولای اتفاق افتاد میدانند. در این تاریخ یکی از اعضای تیم a9t9 software یک ایمیل فیشینگ دریافت کرد که ارسالکننده خود را یکی از اعضای تیم معرفی کرده بود. در ایمیل آمده بود که افزونه کروم خود یعنی Copyfish را بهروزرسانی کنند، در غیر این صورت گوگل آن را از بازار وب کروم حذف میکند. این ایمیل قربانی را مجبور کرد بر روی لینکی که نوشته بود "برای خواندن جزئیات بیشتر این جا را کلیک کنید." کلیک کند. این کار باعث شد که جعبه گفتوگوی رمز عبور گوگل باز شود. لینک ارائه شده یک پیوند bit.ly بود، اما از آن جایی که عضو تیم آن را در فرم HTML دید نتوانست مشکوک بودن آن را تشخیص بدهد بنابراین حساب توسعهدهندگان خود را وارد کرد.

توسعهدهندگان اعلام کردند که صفحه نمایش رمز عبور بسیار شبیه به همان صفحهای که گوگل استفاده میکرده، بودهاست. از آنجایی که صفحهی جعلی رمز عبور تنها یک بار ظاهر شده بود هیچ یک از اعضای گروه هیچ عکسی از آن نداشتند، بنابراین از ایمیل فیشینگ و پاسخ آن عکس گرفتند. تصویر زیر صفحهای است که باعث فریب یکی از اعضای تیم شد.

به محض این که عضو تیم، گواهینامه حساب کاربری توسعهدهندگان a9t9 software را وارد کرد، هکرهایی که پشت این حمله بودند افزونهcopyfish را در تاریخ 29 جولای به نسخه 2.8.2 بهروزرسانی کردند. این نسخه در واقع هرزنامهها و آگهیها را برای کاربران ارسال میکرد.

بدترین قسمت زمانی اتفاق افتاد که سازندگان copyfishبه سرعت متوجه این مسئله شدند اما به دلیل این که هکرها این افزونه را به حساب توسعهدهندگان خود انتقال دادهبودند، نمیتوانستند کاری انجام بدهند.

این شرکت نرمافزاری با قسمت پشتیبانی گوگل تماس گرفته و هم اکنون گوگل برای تامین دسترسی شرکت به نرمافزار خود تلاش میکند.

a9t9 software به کاربران هشدارداد که افزونهcopyfishکروم هنوز به کنترل آنها درنیامدهاست. پس به کاربران توصیه میشود که این افزونه آلوده را نصب نکنند یا در صورتی که آن را نصب کردهاند، حتما حذف کنند.

مرکز تخصصی آپا

مرکز تخصصی آپا