غمانگیز و خندهدار! باتنت غولپیکر جدید با استفاده از یک آسیبپذیری قدیمی!

خلاصه: یک نویسندهی بدافزار ، تنها در طی یک روز یک شبکهی بات متشکل از بیش از 18000 مسیریاب را ایجاد کرده است. این باتنت که بهتازگی کشف شده است از یک آسیبپذیری (CVE-2017-17215) در مسیریابهای هوآوی بهرهبرداری میکند. نکتهی قابل توجه این این که این آسیبپذیری نه روز صفر است و نه تازه کشف شده، و انتظار میرود همهی کاربران وصلههای مرتبط با آن را اعمال کرده باشند، اما اینگونه نیست. میتوان گفت که بسیار خندهدار و همچنین غمانگیز است که کسی میتواند با یک آسیبپذیری قدیمی، یک باتنت DDoS غولپیکر را در کمتر از یک روز بسازد. این تنها وضعیت غمانگیز امنیت مسیریابها را نشان میدهد.

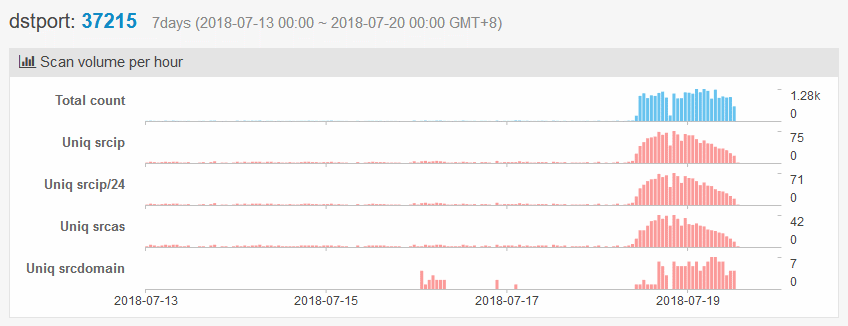

یک نویسندهی بدافزار، تنها در طی یک روز یک شبکهی بات متشکل از بیش از 18000 مسیریاب را ایجاد کرده است. این باتنت جدید که به تازگی توسط محققان امنیتی NewSky Security کشف شده است، تنها با بهرهبرداری از یک آسیبپذیری (CVE-2017-17215) در مسیریابهای Huawei HG532، ساخته شده است. براساس دادههای جمعآوری شده توسط سیستم NetScan شرکت Netlab، اسکنهای این آسیبپذیری که از طریق پورت 37215 مورد بهرهبرداری قرار میگیرند از 18 جولای آغاز شده است.

صاحب این شبکهی بات، خود را با نام مستعار Anarchy معرفی کرده است و در پاسخ به این سوال که دلیل بهوجود آوردن این شبکهی بات چیست، حرفی نزده. اما بههرحال محققان بر این باورند که Anarchy یک هکر با سابقه است که قبلا با نام Wicked شناسایی شده. Wicked/Anarchy یک نویسندهی شناختهشدهی بدافزار است که در گذشته هم انواع مختلفی از بدافزار اینترنت اشیاء Mirai را ایجاد کرده است. این انواع و باتنتهای مربوط به آن تحت عنوان Wicked، Omni و Owari (Sora) شناختهشده و قبلا برای حملات منع سرویس توزیع شده استفاده شدهاند.

اما لازم به ذکر است که مشکل واقعی در اینجا نویسندهی بدافزار نیست بلکه مشکل سهولت نسبیای است که Anarchy با استفاده از آن یک شبکهی بات غولپیکر را فقط در طی یک روز ساخته است.

این هکر، این کار را با یک آسیبپذیری روز صفر یا یک آسیبپذیری که قبلا مورد بهرهبرداری قرار نگرفته باشد انجام نداده است، این کار را با یک آسیبپذیری با سابقه، که قبلا هم توسط بسیاری از باتنتها مورد بهرهبرداری قرار گرفته بوده، انجام شده است.

آسیبپذیری CVE-2017-17215 یک اکسپلویت شناختهشده است که حداقل توسط دو نسخه از باتنت Satori و بسیاری از نسخههای کوچکتر Mirai مورد سوءاستفاده قرار گرفته است. بنابراین بهنظر میرسد که کاربران باید دستگاهها را وصله کرده باشند و همچنین ISPها باید ارتباطات ورودی روی پورت 37215 را مسدود کردهباشند. اما با توجه به این شبکهی بات اینطور بهنظر نمیرسد، لازم به ذکر است که Anarchy اظهار داشته که قصد دارد آسیبپذیری CVE-2014-8361 را نیز مورد هدف قرار دهد. CVE-2014-8361 یک آسیبپذیری در مسیریابهای Realtek است که قابل بهرهبرداری از طریق پورت 52869 است.

میتوان گفت که بسیار خندهدار و همچنین غمانگیز است که کسی میتواند یک باتنت DDoS غولپیکر را در کمتر از یک روز بسازد. این تنها وضعیت غمانگیز امنیت مسیریابها را نشان میدهد.

مرکز تخصصی آپا

مرکز تخصصی آپا