آسیبپذیری روز صفرم تلگرام در دست هکرها

خلاصه: یک آسیبپذیری روز صفرم در نسخهی دسکتاپ پیامرسان تلگرام کشف شده است. این آسیبپذیری به صورت گسترده بهمنظور توزیع بدافزارهایی برای استخراج رمز-ارزها (Moneroو ZCash) مورد بهرهبرداری قرار گرفته است. همچنین در مواردی مهاجمان از این آسیبپذیری برای نصب تروجان بر روی سیستم قربانی و گرفتن کنترل راه دور سیستم استفاده کردهاند. توصیه میشود که از بهاشتراک گذاری هرگونه اطلاعات شخصی حساس در برنامههای پیامرسان اجتناب کرده و هرگز از منابع غیرقابل اعتماد فایلی را دانلود و باز نکنید.

یک آسیبپذیری روز صفرم در نسخهی دسکتاپ پیامرسان تلگرام کشف شده است. این آسیبپذیری به صورت گسترده بهمنظور توزیع بدافزارهایی برای استخراج رمز-ارزها (Moneroو ZCash) مورد بهرهبرداری قرار گرفته است.

آسیبپذیری تلگرام توسط یکی از محققان امنیتی آزمایشگاه کسپراسکی کشف شده است و فقط کلاینت ویندوز تلگرام را تحت تاثیر قرار میدهد.

این نقص به صورت فعال و گسترده از ماه مارچ 2017 توسط مهاجمانی که کاربران را برای دانلود نرمافزارهای مخرب فریب میدهند، مورد بهرهبرداری قرار گرفته است. مهاجمان از طریق این آسیبپذیری کاربران را برای دانلود نرمافزارهای مخرب فریب داده و از قدرت CPU کامپیوترشان برای استخراج رمز-ارز و یا اعمال دربپشتی جهت کنترل راه دور ماشین تحت تاثیر واقعشده، استفاده میکنند.

این آسیبپذیری در روشی که تلگرام ویندوز با استفاده از آن کاراکترهای یونیکد RLO (rightito-left-override) را هندل می کند وجود دارد.

بهگفتهی محققان کسپراسکی، سازندهی بدافزار از یک کاراکتر یونیکد RLO پنهان شده در اسم فایل استفاده میکنند که ترتیب کاراکترها را تغییر میدهد بنابراین باعث تغییر اسم فایل میشود.

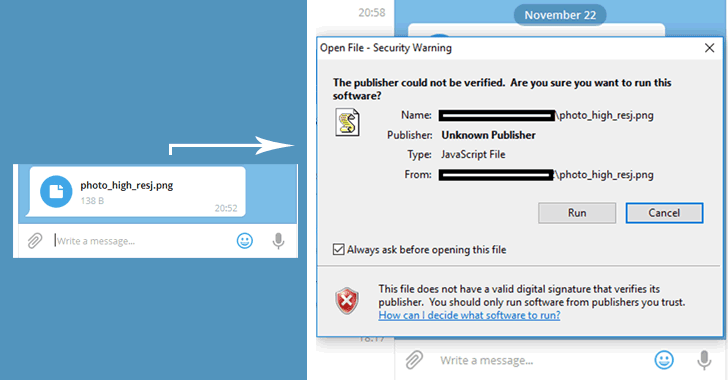

برای مثال زمانی که مهاجم فایلی با نام "photo_high_re*U+202E*gnp.js" را در یک پیام به کاربر تلگرام میفرستد، نام فایل فرستاده شده برای کاربر با تغییراتی در اسکرین نمایش داده میشود.

بنابراین کاربر تلگرام آن را بهعنوان یک فایل تصویری PNG میبیند. همانند تصویر زیر:

درطی تحلیلهای انجام شده محققان کسپراسکی، چندین سناریو از بهرهبرداری روزصفرم توسط هکرها را که بهصورت گسترده استفاده میشدند، کشف کردهاند.

در ابتدا، این آسیبپذیری برای ارائهی بدافزار استخراج رمز-ارز مورد بهرهبرداری قرار گرفته است. همچنین در طی تحلیل سرورهای مهاجمان، محققان آرشیوی حاوی کَش لوکال تلگرام را که از قربانیان دزدیده شده بود، کشف کردند.

در مواردی دیگر، مجرمان سایبری، از این آسیبپذیری برای نصب تروجان درب پشتی بهرهبرداری کردند، که این تروجان از Telegram API بهعنوان پروتکل کنترل و فرمان استفاده کردند، که به هکرها امکان گرفتن دسترسی راه دور به کامپیوتر قربانیان را میدهد.

محققان معتقدند که آسیبپذیری روز صفرم فقط توسط مجرمان سایبری روسی مورد بهرهبرداری قرار گرفته است، چراکه بسیاری از موارد بهرهبرداری که توسط محققان کشف شدن در روسیه اتفاق افتادهاند.

بهترین راه برای محافظت از خود در برابر این نوع حملات این است که از منابع غیرقابل اعتماد و ناشناخته فایلی را دانلود و باز نکنید.

همچنین توصیه میشود که از بهاشتراک گذاری هرگونه اطلاعات شخصی حساس در برنامههای پیامرسان اجتناب کرده و یک آنتیویروس قوی بر روی سیستم خود نصب کنید.

مرکز تخصصی آپا

مرکز تخصصی آپا