نیم میلیون کاربر تحت تاثیر 4 افزونهی مخرب کروم

خلاصه: 4 افزونهی مخرب کروم توانستند حدود نیممیلیون کاربر در سرتاسر جهان از جمله کارمندان سازمانهای بزرگ، را آلوده کنند. محققان توضیح دادهاند که در حالی که خود افزونه حاوی هیچ کد مخربی نیست اما ترکیبی از دو مورد نگران کننده را در آن کشف کردهاند که میتواند باعث تزریق و اجرای کد جاوااسکریپت دلخواه از طریق افزونه شود. این قابلیتها میتواند توسط مهاجم برای مرور سایتهای داخلی شبکهی قربانی استفاده شود.

4 افزونهی مخرب کروم توانستند حدود نیممیلیون کاربر در سرتاسر جهان از جمله کارمندان سازمانهای بزرگ، را آلوده کنند.

این افزونهها احتمالا برای دستکاری SEO مورد استفاده قرار میگیرند، اما مهاجمان نیز میتوانند از آنها برای دسترسی به شبکههای شرکتها و اطلاعات کاربران استفاده کنند.

این افزونههای مخرب پس از مشاهدهی یک افزایش غیرعادی در میزان ترافیک خروجی از سمت کاربر به یک ارائهدهندهی سرویس VPS اروپایی کشف شدند.ترافیک HTTP مربوط به دامنهی "change-request[.]info" بوده و از یک افزونهی کروم بهنام HTTP Request Header تولید شده بوده است.

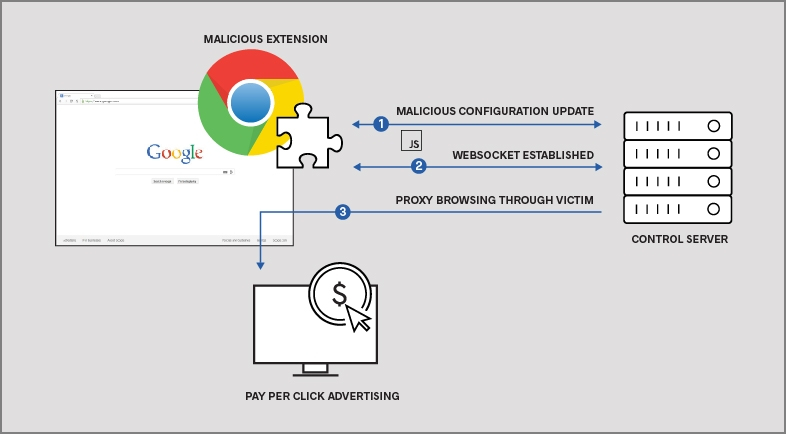

محققان توضیح دادهاند که در حالی که خود افزونه حاوی هیچ کد مخربی نیست اما ترکیبی از دو مورد نگران کننده را در آن کشف کردهاند که میتواند باعث تزریق و اجرای کد جاوااسکریپت دلخواه از طریق افزونه شود.

کروم میتواند کد جاوااسکریپت موجود در JSON را اجرا کند، اما بهدلیل نگرانیهای امنیتی، افزونهها مجاز به بازیابی JSON از یک منبع خارجی نیستند، اما نیاز دارند که بهطور صریح استفاده از آن را از طریق سیاستهای امنیت محتوا (CSP) درخواست دهند.

با این حال، هنگامی که مجوزها برای افزونه فعال شود، میتواند JSON را از سرور کنترلشدهی خارجی بازیابی و پردازش کند، که این به صاحبان افزونه در هنگامی که سرور بهروزرسانی درخواستی را دریافت میکند، امکان تزریق و اجرای کد جاوااسکریپت دلخواه را میدهد.

آنچه محققان کشف کردند، این بود که افزونهی Change HTTP Request Header میتواند فایلهای JSON مبهمسازی شده را از "change-request[.]info" از طریق تابع "updatepretest()" دانلود کند. کد مبهمسازی شده ابزارهای دیباگ اصلی کروم را بررسی کرده و درصورتی که ابزاری را شناسایی کند، افزونهی بخش آلوده شده را متوقف میکند.

بعد از تزریق، کد جاوااسکریپت مخرب با "change-request[.]info" یک تونل WebSocket ایجاد میکند و از آن برای پروکسی ترافیک درحال مرور از طریق مرورگر قربانی میکند.

همچنین این قابلیت میتواند توسط مهاجم برای مرور سایتهای داخلی شبکهی قربانی استفاده شود.

محققان همچنین دریافتند که Change HTTP Request Header تنها افزونهی کروم نیست که برای این کار طراحی شده است. Nyoogle (لوگوی سفارشی گوگل) ، Lite Bookmarks و Stickies هم تاکتیکها، تکنیکها و روشهای (TTP) مشابهی را استفاده میکنند.

افزونهی Stickies نیز از یک مسیر تزریق کد متفاوت استفاده میکند، اما یک کد جاوااسکریپت تقریبا یکسان با دیگر افزونههای مخرب را تزریق میکند.

با توجه به تعداد نصب این افزونههای مخرب کروم، توسط کاربران، احتمالا صاحبان آن منابع اساسیای برای شراکت و سود مالی از این افزونهها دارند. به گوگل، مرکز امنیت سایبری هلند، تیم US-CERT و مشتریانی که مستقیما تحت تاثیر قرار گرفته بودند، هشدارهایی برای این مشکل داده شده است.

مرکز تخصصی آپا

مرکز تخصصی آپا