بدافزار غیرقابل تشخیص CrossRAT برای همهی سیستمعاملها

خلاصه: طیف وسیعی از مجرمان سایبری اکنون از یک بدافزار جاسوسی غیرقابل شناسایی استفاده میکنند که سیستمهای لینوکسی، solaris، مک و ویندوز را هدف قرار میدهد. این بدافزار که CrossRAT نام دارد که تروجان دسترسی از راه دور است که با استفاده از مهندسی اجتماعی توزیع میشود. تشخیص این بدافزار بهوسیلهی آنتیویروس سخت است، برای تشخیص این تروجان بر روی سیستم خود این خبر را بخوانید.

آیا از سیستمعاملهای لینوکس یا مک استفاده میکنید؟ اگر فکر میکنید که سیستمشما از هرگونه ویروس مصون است پس این خبر را بخوانید.

طیف وسیعی از مجرمان سایبری اکنون از یک بدافزار جاسوسی غیرقابل شناسایی استفاده میکنند که سیستمهای لینوکسی، solaris، مک و ویندوز را هدف قرار میدهد.

هفتهی گذشته یک گزارش مفصل منتشر شد که نشاندهندهی یک بدافزار cross-platform به نام CrossRAT بود. محققان بر این باورند که این بدافزار توسط گروه Dark Caracal توسعهدادهشده است.

CrossRAT یک تروجان دسترسی از راه دور cross-platform است که میتواند هر 4 سیستمعامل محبوب دسکتاپ ویندوز، لینوکس، مک و Solaris را هدف قرار دهد. این بدافزار مهاجمان را قادر به دستکاری سیستمفایل، گرفتن اسکرینشات، اجرای فایلهای اجرایی دلخواه و بهدست آوردن پایداری در سیستمهای آلوده شده، میسازد.

بهگفتهی محققان، هکرهای Dark Caracal به هیچ اکسپلویت روز صفرمی برای توزیع بدافزارشان متکی نیستند و بهجای آن از مهندسی اجتماعی از طریق پستها و گروههای فیسبوک و پیامهای WhatsApp استفاده میکنند و کاربران را به بازدید از وبسایتهای جعلی کنترلشده توسط هکرها و دانلود برنامههای مخرب تشویق میکنند.

CrossRAT با زبان برنامهنویسی جاوا نوشته شده است و این باعث میشود که مهندسی معکوس و دیکامپایل آن آسان باشد.

زمانی که این بدافزار بر روی سیستم هدف اجرا میشود، اول از همه نوع سیستمعامل را بررسی میکند و بر طبق آن خود را نصب میکند. علاوهبر این تلاش میکند تا اطلاعاتی را در مورد سیستم آلوده بهدست آورد، این اطلاعات شامل نسخهی سیستمعامل نصب شده، ساخت کرنل و معماری میباشد.

این بدافزار برای سیستمهای لینوکسی تلاش میکند تا فایلهای systemd را برای تعیین توزیع آن (Arch Linux، centos، Debian، Kali Linux، Fedora و Linux mint) جستجو کند.

سپس CrossRAT مکانیزمهای پایداری خود را بهصورت اختصاصی برای هر سیستم عامل اجرا میکند. این کار برای این انجام میشود تا بدافزار بتواند بهصورت اتوماتیک در هر زمان که سیستم ریبوت شد دوباره اجرا شود و خودش را بر روی سرور کنترل و فرمان ثبت کند و مهاجمان از راه دور بتوانند دستوراتی را ارسال کرده و اطلاعات مورد نظرشان را استخراج کنند. طبق گزارشها CrossRAT به ‘flexberry(dot)com’ و بر روی پورت 2223 متصل میشود.

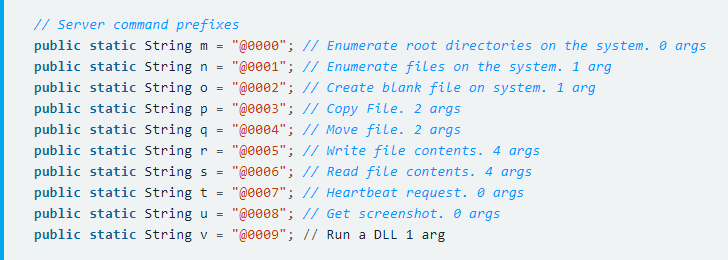

این بدافزار با برخی قابلیتهای پایهای نظارت طراحی شده است که هرکدام از این قابلیت ها فقط زمانی که دستورهای مخصوص ازپیشتعریفشدهشان را از سرور کنترل و فرمان دریافت کنند، راهاندازی میشوند.

لازمبهذکر است که تجزیه و تحلیلهای انجامشده بر روی CrossRAT نشان میدهد که این بدافزار از یک کتابخانهی متنباز جاوا به نام ‘jnativehook’ استفاده میکند، این کتابخانه برای گوش دادن به رویدادهای ماوس و کیبرد استفاده میشود اما این بدافزار هیچ دستور از پیشتعریفشدهای برای فعالسازی این keylogger ندارد.

از آنجا که CrossRAT هر سیستمعامل را بهصورت اختصاصی مورد هدف قرار میدهد، تشخیص آن بستگی به نوع سیستمعاملی که شما اجرا میکنید دارد:

برای ویندوز:

- رجیستری کی 'HKCU\Software\Microsoft\Windows\CurrentVersion\Run\' را بررسی کنید.

- در صورتی که آلوده شده باشد، حاوی یک دستور خواهد بود که شامل java، -jar و mediamgrs.jar میباشد.

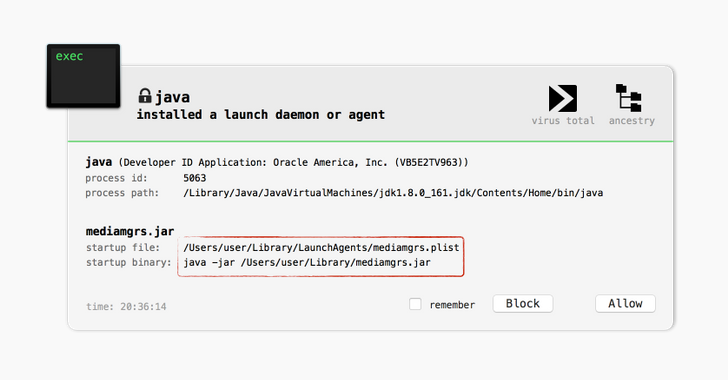

برای سیستمعامل مک:

- به دنبال فایل جر mediamgrs.jar در ~/Library باشید.

- همچنین به دنبال عامل راهاندازی (Launch agent) در /Library/LaunchAgents یا ~/Library/LaunchAgents با نام mediamgrs.plist بگردید.

برای لینوکس:

- بهدنبال فایل جر mediamgrs.jar در ~/Library بگردید.

- همچنین بهدنبال عامل راهاندازی در /Library/LaunchAgents یا ~/Library/LaunchAgents بهنام mediamgrs.plist بگردید.

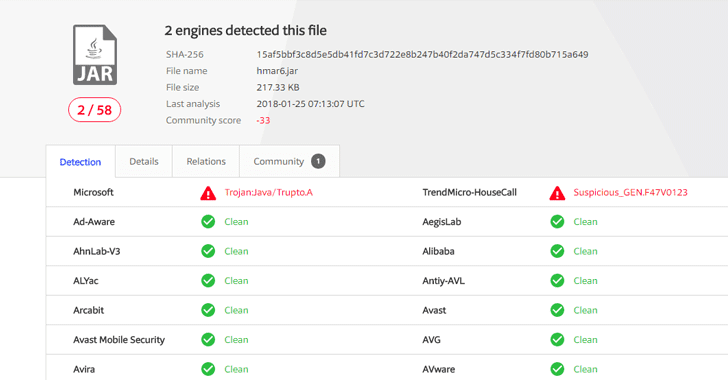

در زمان انتشار گزارش مربوط به این بدافزار، فقط 2 آنتیویروس از 58 آنتیویروس توانستند آن را تشخیص دهند، بنابراین احتمالا آنتیویروس شما بهسختی میتواند از شما در برابر این تهدید محافظت کند.

توصیه میشود که کاربران یک نرمافزار تشخیص تهدید مبتنی بر رفتار نصب کنند. کاربران مک میتوانند از BlockBlock استفاده کنند، این نرمافزار توسعهداده شده است تا به کاربران، زمانی که هرچیزی بهطور مداوم نصب میشود هشدار دهد.

مرکز تخصصی آپا

مرکز تخصصی آپا