دومین موج باجافزاری سال به نام Petya ثبت شد.

خلاصه: هنوز WannaCry تمام نشده و اکنون شاهد دومین حمله بزرگ باجافزاری در چند ماه گذشته هستیم. این بار اما نوبت Petya است که شرکتها، سازمانها و صنایع مختلفی را در سراسر جهان هدف قرار دهد و موجب اختلال و یا حتی توقف کار اصناف، نیروگاهها، بانکها و سیستمهای حمل و نقل در کشورهای مختلف شود.

بر اساس گزارشها، نسخه جدید باجافزار Petya که Petwrap نام گرفته است با استفاده از روشی مشابه WannaCry به سرعت انتشار یافته است. این باجافزار هم از آسیبپذیری سیستم اشتراک فایل SMBv1 استفاده میکند؛ همان آسیبپذیری که WannaCry با استفاده از آن به سرعت گسترش یافت. Petya هم از این آسیبپذیری استفاده میکند و سیستمهایی که وصلههای رفع آسیبپذیری را نصب ننمودهاند آلوده میکند. البته کاربران گزارش نمودهاند که سیستمهای وصله شده نیز در شبکه داخلی به این باجافزار آلوده شدهاند. این امر به دلیل استفاده از WMIC و PSEXEC در کنار SMBv1 است.

Petya یک نوع از باجافزار است که نحوه کار آن با دیگر باجافزارها و بدافزارها متفاوت است. بر خلاف سایر باجافزارها، Petya فایلهای کاربران را یک به یک رمز نمیکند و اقدام به رمز جدول فایل اصلی هارد درایو (MFT) و MBR میکند. این فایلها شامل اطلاعات فایلهای روی هارد درایو شامل نام، سایز و محل ذخیره آنها روی حافظه فیزیکی است. با رمز کردن این فایلها امکان دسترسی به هارد از بین میرود. Petya این فایلها را با فایل خود جایگزین میکند که تنها متن باجخواهی را پس از بوت کردن سیستم نمایش میدهد.

اما مساله جدیدی در مورد این باجافزار نیز به پس از یک روز کشف شد که حتی میتواند آن را از زمره باجافزارها خارج کند! نسخه جدید Petya که از سهشنبه اقدام به آلوده کردن سیستمها نموده کپی فایلهای MFT و MBR را نگه نمیدارد! این اقدام که معلوم نیست سهوا یا عمدا رخ داده موجب میشود حتی رمزگشای خود باجافزار هم نتواند فایلها را بازگرداند و در واقع Petya اکنون یک بدافزار پاک کننده قایل است که خود را به عنوان یک باجافزار جا زده است.

Petya پس از آلوده نمودن سیستم اقدام به اسکن شبکه محلی میکند و کامپیوترهای شبکه محلی را با استفاده از SMBv1، WMIC و PSEXEC میکند.

تاکنون نزدیک به ۵۰ نفر باج مورد تقاضای باجافزار را پرداخت نمودهاند که معادل مبلغی بیش از ۱۰ هزار دلار به واحد بیتکوین میشود؛ اما متاسفانه هیچ کدام از آنها فایلهای خود را بازیابی نکردهاند.

علاوه بر اینکه اکنون مشخص شده امکان بازیابی فایلها وجود ندارد، ایمیلهای ارتباط با متصدیان باجافزار که روی سرویس ایمیل آلمانی posteo.net وجود داشته معلق شده و بنابراین ایمیل پرداخت باج به دست هکرها نمیرسد که بتوانند کلیدهای رمزگشایی را به دست قربانی برسانند.

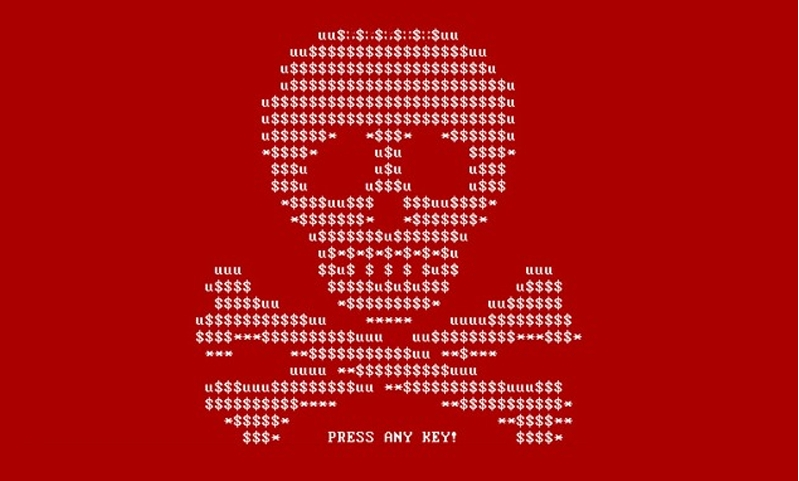

صفحهای که پس از آلودگی باجافزار به کاربر نشان داده میشود شامل متنی است که اعلام میکند فایلهای کاربر غیر قابل دسترسی شده و هیچ راهی برای بازگردانی آنها غیر از پرداخت باج ۳۰۰ دلاری به صورت بیتکوین وجود ندارد.

کارشناسان معتقدند Petya به صورت عمدی به صورت مخرب عمل میکند و اهداف آن سازمانها و زیرساخت کشور اوکراین است؛ اما کشورهای دیگری همچون روسیه، فرانسه، اسپانیا، هند، چین، امریکا، برزیل، شیلی، آرژانتین، ترکیه و کره شمالی نیز به آن آلوده شدهاند.

کارشناسان معتقدند Petya برای اولین بار در بهروزرسانی نرمافزار MeDoc که یک نرمافزار مالیاتی اوکراینی است اقدام به آلودگی سیستمها نموده است. هرچند که این شرکت در توییت خود این مساله را تکذیب نموده، ولی همچنان کارشناسان متعددی این فرضیه را تایید میکنند.

راهکارهای پیشگیری و مقابله با Petya

با توجه به اینکه Petya نیز مانند WannaCry از EternalBlue و آسیبپذیری روی SMBv1 استفاده میکند هرچه سریعتر وصلههای رفع این آسیبپذیری که توسط مایکروسافت منتشر شده و همچنین روی سایت مرکز آپای دانشگاه صنعتی قرار دارد را نصب نمایید. البته همانطور که در خبر قبلی اعلام نمودیم بهتر است که به کلی SMBv1 غیرفعال شود.

Petya همچنین از WMIC و PSEXEC برای آلوده نمودن کامپیوترهای وصله شده استفاده میکند، پس بهتر است که WMIC را غیرفعال نمایید.

Petya پس از آلوده نمودن سیستم اقدام به ریستارت کردن سیستم میکند. پس اگر با این حالت مواجه شدید اجازه ندهید سیستم روشن شود و سیستم را خاموش نگه دارید و منبع تغذیه سیستم و کابل شبکه آن را سریعا قطع کنید. در این حالت میتوان امبدوار بود که فرایند رمزنگاری فایلها شروع نشده و سیستم سالم بماند.

یک تیم تحقیقاتی انگلیسی راهی را یافتهاند که آلوده نمودن سیستم به این ویروس را متوقف میکند و در واقع کلید مرگ Petya است. اگر مسیر “C:\windows\perfc” روی سیستم وجود داشته باشد، Petya سیستم را آلوده نمیکند. پس میتوان با ساخت این مسیر در سیستم امیدوار بود که در صورت آلوده شدن به Petya، فایلها رمز نشده و سالم بمانند.

مرکز تخصصی آپا

مرکز تخصصی آپا